Paris - Les logiciels de rançon, utilisés dans la vague de cyberattaques qui a touché plusieurs dizaines de pays dans le monde, sont devenus au fil des années l'un des outils préférés des pirates informatiques. Comment fonctionnent-ils et comment s'en prémunir?

Qu'est-ce qu'un "logiciel de rançon"?

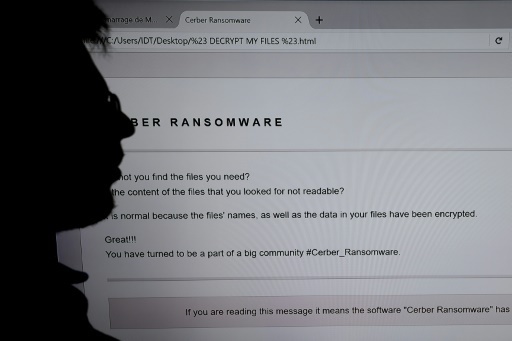

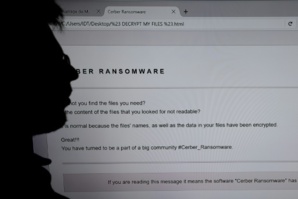

Les "logiciels de rançon", ou "ransomware", sont des logiciels malveillants qui verrouillent les fichiers informatiques et forcent leurs utilisateurs à verser une somme d'argent, souvent sous forme de monnaie virtuelle, pour en recouvrer l'usage.

Ces dispositifs, parfois qualifiés de "rançongiciels", sont utilisés aussi bien sur les PC que sur les tablettes et les smartphones. Ils touchent "à la fois les particuliers, les entreprises et les institutions", rappelle à l'AFP Amar Zendik, PDG de la société de sécurité Mind Technologies.

Comme cela fonctionne-t-il?

Les pirates informatiques prennent en général le contrôle des ordinateurs en exploitant les failles d'internet. Cela peut passer par la consultation par la victime d'un site web préalablement infecté ou par l'ouverture d'un email invitant à cliquer sur un lien ou à télécharger une pièce jointe.

En quelques secondes, le logiciel malveillant peut alors s'implanter. "Quand il s'installe, il n'a pas de charge virale et ne peut pas être détecté", explique à l'AFP Laurent Maréchal, expert en cybersécurité chez McAfee: ce n'est qu'ensuite qu'il "télécharge le +payload+, c'est-à-dire la charge virale", ajoute-t-il.

Dès lors, le poste de travail se trouve chiffré... et donc bloqué. "Le plus souvent, l'utilisateur doit envoyer un SMS", bien entendu payant, "pour obtenir un code de déblocage", détaille M. Maréchal, qui précise que l'infection, dans certains cas complexes, peut se propager "sans intervention humaine".

Leur utilisation est-elle fréquente?

Oui. Et le phénomène ne cesse de s'amplifier. Selon l'éditeur de logiciels de sécurité Kapersky Lab, 62 nouvelles familles de "ransomwares" ont été répertoriées l'an dernier. Et d'après McAfee, le nombre de d'"échantillons" détectés a grimpé de 88% en 2016, pour atteindre le chiffre de quatre millions.

A l'origine de ce succès: le retour sur investissement des "rançongiciels", jugé élevé par les pirates. "Souvent, les pirates demandent de petits montants. Mais accumulés, ces petits montants font de grosses sommes", explique Amar Zendik, qui évoque des simples "simples à mettre en oeuvre et très rentables".

Un avis partagé par Laurent Maréchal, qui rappelle que les "ransomware" sont "faciles à se procurer". "Sur le +darkweb+ (nb: partie obscure de l'internet, non référencée dans les moteurs de recherche classiques), les particuliers peuvent acheter des ransomware prêts à l'emploi, parfois pour seulement 150 dollars", insiste-t-il.

Pourquoi l'attaque de vendredi a-t-elle été si massive?

Selon les premiers éléments de l'enquête, les auteurs de cette cyberattaque ont réussi à exploiter une faille dans le systèmes Windows, divulguée dans des documents piratés de l'agence de sécurité américaine NSA.

"On a affaire une attaque de type +zero day+, s'appuyant sur une faille jusque-là inconnue", souligne Amar Zendik, qui explique l'ampleur du piratage par l'outil impliqué (Windows, un système d'exploitation incontournable) mais aussi par la stratégie des pirates, sans doute motivés par la malveillance.

"On n'est pas sur un +ransomware+ classique, qui vise en général des particuliers ou des petites entreprises. Là, les pirates se sont attaqués à des grandes institutions, peu susceptibles de payer, surtout vu la publicité faite à l'opération", rappelle le spécialiste, qui penche pour une attaque menée par "hackers".

"A priori, les auteurs de l'attaque ne souhaitaient pas récupérer de l'argent, mais plutôt faire un coup", ajoute-t-il.

Comment se prémunir d'une telle opération?

Plusieurs règles simples peuvent être suivies pour réduire les risques d'infection, dans le cas de cette cyberattaque comme pour l'ensemble des "ransomware". Parmi elles: l'application régulière des mises à jours de logiciels de sécurité, qui permettent de corriger les failles exploitées par les virus.

En cas d'incident, les autorités conseillent par ailleurs de déconnecter immédiatement du réseau les équipements infectés, afin de les isoler. Dans le cas d'un virus touchant une entreprise ou une institution, il convient par ailleurs d'alerter au plus vite les responsables informatiques.

Les autorités comme les éditeurs de logiciels recommandent par ailleurs expressément au entreprises et aux particuliers de ne pas payer de rançon. "Cela ne garantit pas que l'accès aux données sera restauré", a prévenu le ministère américain de la Sécurité intérieure dans un communiqué.

Qu'est-ce qu'un "logiciel de rançon"?

Les "logiciels de rançon", ou "ransomware", sont des logiciels malveillants qui verrouillent les fichiers informatiques et forcent leurs utilisateurs à verser une somme d'argent, souvent sous forme de monnaie virtuelle, pour en recouvrer l'usage.

Ces dispositifs, parfois qualifiés de "rançongiciels", sont utilisés aussi bien sur les PC que sur les tablettes et les smartphones. Ils touchent "à la fois les particuliers, les entreprises et les institutions", rappelle à l'AFP Amar Zendik, PDG de la société de sécurité Mind Technologies.

Comme cela fonctionne-t-il?

Les pirates informatiques prennent en général le contrôle des ordinateurs en exploitant les failles d'internet. Cela peut passer par la consultation par la victime d'un site web préalablement infecté ou par l'ouverture d'un email invitant à cliquer sur un lien ou à télécharger une pièce jointe.

En quelques secondes, le logiciel malveillant peut alors s'implanter. "Quand il s'installe, il n'a pas de charge virale et ne peut pas être détecté", explique à l'AFP Laurent Maréchal, expert en cybersécurité chez McAfee: ce n'est qu'ensuite qu'il "télécharge le +payload+, c'est-à-dire la charge virale", ajoute-t-il.

Dès lors, le poste de travail se trouve chiffré... et donc bloqué. "Le plus souvent, l'utilisateur doit envoyer un SMS", bien entendu payant, "pour obtenir un code de déblocage", détaille M. Maréchal, qui précise que l'infection, dans certains cas complexes, peut se propager "sans intervention humaine".

Leur utilisation est-elle fréquente?

Oui. Et le phénomène ne cesse de s'amplifier. Selon l'éditeur de logiciels de sécurité Kapersky Lab, 62 nouvelles familles de "ransomwares" ont été répertoriées l'an dernier. Et d'après McAfee, le nombre de d'"échantillons" détectés a grimpé de 88% en 2016, pour atteindre le chiffre de quatre millions.

A l'origine de ce succès: le retour sur investissement des "rançongiciels", jugé élevé par les pirates. "Souvent, les pirates demandent de petits montants. Mais accumulés, ces petits montants font de grosses sommes", explique Amar Zendik, qui évoque des simples "simples à mettre en oeuvre et très rentables".

Un avis partagé par Laurent Maréchal, qui rappelle que les "ransomware" sont "faciles à se procurer". "Sur le +darkweb+ (nb: partie obscure de l'internet, non référencée dans les moteurs de recherche classiques), les particuliers peuvent acheter des ransomware prêts à l'emploi, parfois pour seulement 150 dollars", insiste-t-il.

Pourquoi l'attaque de vendredi a-t-elle été si massive?

Selon les premiers éléments de l'enquête, les auteurs de cette cyberattaque ont réussi à exploiter une faille dans le systèmes Windows, divulguée dans des documents piratés de l'agence de sécurité américaine NSA.

"On a affaire une attaque de type +zero day+, s'appuyant sur une faille jusque-là inconnue", souligne Amar Zendik, qui explique l'ampleur du piratage par l'outil impliqué (Windows, un système d'exploitation incontournable) mais aussi par la stratégie des pirates, sans doute motivés par la malveillance.

"On n'est pas sur un +ransomware+ classique, qui vise en général des particuliers ou des petites entreprises. Là, les pirates se sont attaqués à des grandes institutions, peu susceptibles de payer, surtout vu la publicité faite à l'opération", rappelle le spécialiste, qui penche pour une attaque menée par "hackers".

"A priori, les auteurs de l'attaque ne souhaitaient pas récupérer de l'argent, mais plutôt faire un coup", ajoute-t-il.

Comment se prémunir d'une telle opération?

Plusieurs règles simples peuvent être suivies pour réduire les risques d'infection, dans le cas de cette cyberattaque comme pour l'ensemble des "ransomware". Parmi elles: l'application régulière des mises à jours de logiciels de sécurité, qui permettent de corriger les failles exploitées par les virus.

En cas d'incident, les autorités conseillent par ailleurs de déconnecter immédiatement du réseau les équipements infectés, afin de les isoler. Dans le cas d'un virus touchant une entreprise ou une institution, il convient par ailleurs d'alerter au plus vite les responsables informatiques.

Les autorités comme les éditeurs de logiciels recommandent par ailleurs expressément au entreprises et aux particuliers de ne pas payer de rançon. "Cela ne garantit pas que l'accès aux données sera restauré", a prévenu le ministère américain de la Sécurité intérieure dans un communiqué.

FRANCE

FRANCE